Fortinet FortiClientLinux 关键漏洞及安全更新

关键要点

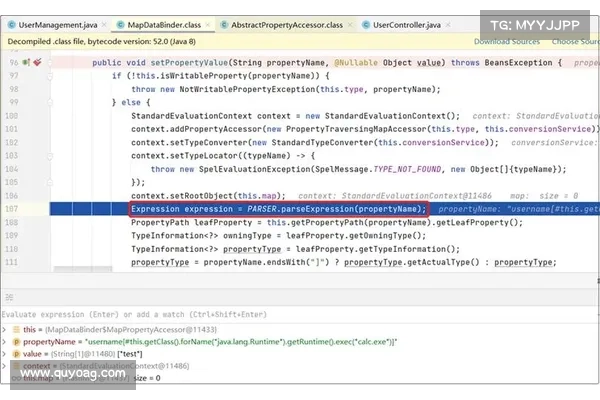

Fortinet FortiClientLinux 发现重大漏洞,可能导致未经身份验证的攻击者执行远程代码RCE。漏洞编号为CVE202345590,CVSS评分为94。影响的版本包括FortiClientLinux 720、706至7010,以及703至704。用户需升级至至少721或7011版本以防止此漏洞被利用。Fortinet在周二披露了一项严重的安全漏洞,存在于其FortiClientLinux中,该漏洞可能允许未经身份验证的攻击者进行远程代码执行RCE。根据Fortinet的产品安全事件响应团队PSIRT公告,漏洞的编号为CVE202345590,且其CVSS评分为94。此漏洞由于“危险的nodejs配置”而引发,攻击者可以通过诱导受害者访问恶意网站来利用此漏洞。

该漏洞影响的FortiClientLinux版本包括: 720 706到7010 703到704

用户需要至少升级到FortiClientLinux 721或7011版本,以防止潜在的RCE攻击。

Fortinet PSIRT政策仔细平衡了我们对客户安全的承诺以及研究人员之间的合作与透明文化。我们通过Fortinet的PSIRT公告流程主动与客户沟通,建议他们遵循提供的指导。 Fortinet在声明中如是说道。

此外,Fortinet对此次漏洞的发现致以了安全研究员CataLpa的感谢。

Fortinet 修复高危漏洞的其他产品

在周二,Fortinet还发布了另外两项安全公告,涵盖其FortiOS、FortiProxy和FortiClientMac等其它三款产品中的高危漏洞。

其中一个漏洞编号为CVE202341677,CVSS评分为75,主要由于FortiOS和FortiProxy中的凭证保护不足而导致。 该漏洞可能使攻击者在“稀有和特定条件”下获取管理员 cookie,而这需要管理员被社交工程诱导访问通过SSLVPN的恶意网站。关于受此漏洞影响的产品版本的完整列表,请参阅Fortinet的PSIRT公告。

其他两个漏洞分别为CVE202345588和CVE202431492,CVSS评分为78,影响FortiClientMac版本720到723以及706到7010。这些漏洞存在于FortiClientMac的安装程序中,可能允许本地攻击者通过在安装前的临时目录中写入恶意配置文件来执行任意代码。

“网络威胁者可能利用这些漏洞控制受影响的系统。”美国网络安全和基础设施安全局CISA在一项警报中提到,关于周二修复的Fortinet漏洞。

Fortinet产品的漏洞一直是网络攻击者的常见目标,目前有13个Fortinet产品漏洞已被纳入CISA的已知被利用漏洞KEV目录,包括2024年新增的两个漏洞。

最新的攻击中,有一个在Fortinet FortiClient EMS中的SQL注入漏洞被积极利用,编号为CVE202348788,其CVSS评分为98。研究人员指出,从3月24日开始,该漏洞的利用活动有所增加,攻击活动包含反向WebShell、ScreenConnect远程监控和管理工具及其它持久性机制的部署。

eSentire威胁情报团队补充

火烧云官网